圖片來源:Bitsorbit

CVE列表是指特定產品或系統中已識別的漏洞。與未發現或未知的漏洞相比,它們更為重要和緊急。首先應執行重要而緊迫的任務。

CWE列表通常用於軟件或硬件開發中,或在其被授權運行之前。

威脅建模是一種“系統探索技術,可以揭示漏洞。它通常在SDLC的設計或實施階段進行。

圖片來源:Elodie DESTRUEL

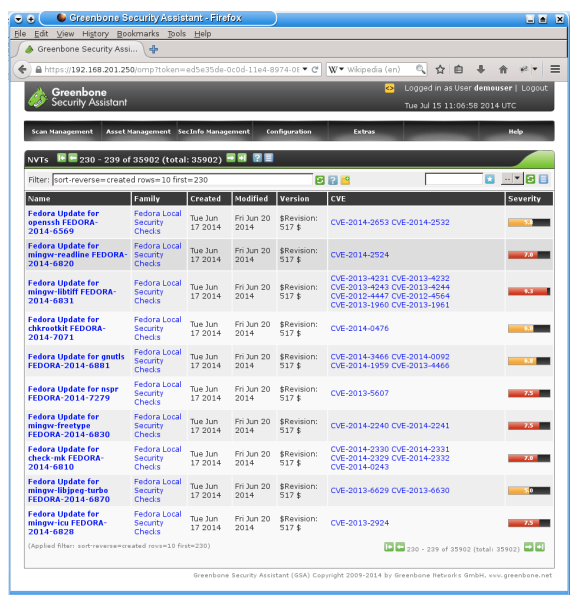

常見漏洞和披露( Common Vulnerabilities and Exposures)

常見漏洞披露(CVE)系統為公開的信息安全漏洞和披露提供了一種參考方法。由MITER Corporation經營的國家網絡安全FFRDC由美國國土安全部國家網絡安全部門提供資金來維護該系統。該系統於1999年9月正式向公眾發布。

安全內容自動化協議使用CVE,並且MITRE的系統以及美國國家漏洞數據庫中列出了CVE ID。

CVE用於公開發布的軟件;如果它們被廣泛使用,則可以包括Beta和其他預發行版本。商業軟件包括在“公開發行”類別中,但是未分發的定制軟件通常不會提供CVE。

-利用CVE-2012-1823的Metasploit

常見弱點枚舉(Common Weakness Enumeration)

常見弱點枚舉(CWE™)是由社區開發的具有安全後果的常見軟件和硬件弱點類型的列表。“弱點”是軟件,硬件實施,代碼,設計或體系結構中的缺陷,錯誤,錯誤,漏洞或其他錯誤,如果不加以解決,可能導致系統,網絡或硬件容易受到攻擊。該CWE列表和相關類別分類作為語言,可以用來在CWEs方面來識別和描述這些弱點。

針對開發人員和安全從業者社區,CWE的主要目標是通過對軟件和硬件,架構師,設計師,程序員進行教育,從源頭上阻止漏洞,並獲取如何在交付軟件和硬件之前消除最常見的錯誤。。最終,使用CWE有助於防止困擾軟件和硬件行業並使企業面臨風險的各種安全漏洞。

資料來源:https : //cwe.mitre.org

威脅建模(Threat Modeling)

在系統和軟件工程中,威脅建模是“一種系統探索技術,以破壞,洩露,修改數據或拒絕服務的形式,暴露任何可能對系統造成損害的情況或事件。” (ISO 24765:2017)

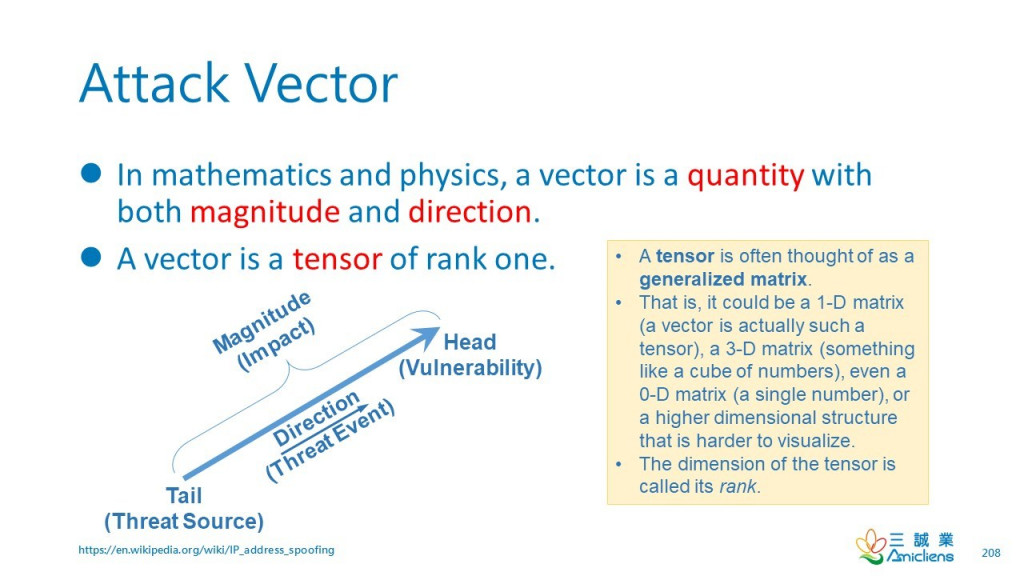

攻擊向量(Attack Vector)

在威脅建模中,威脅場景可以表示為攻擊向量,它是“攻擊用來訪問漏洞的整個路徑的一部分”。(NIST SP 800-154)

攻擊面(Attack Surface)

信息系統的攻擊面是“使這些系統更容易受到網絡攻擊的暴露區域”。(NIST SP 800-53 R4)

暴露區域是可訪問區域,通常是輸入和輸出的接口點,信息系統中的弱點或不足為攻擊者提供了利用漏洞的機會。

簡而言之,攻擊面是已識別攻擊向量的總和。

參考

. 零日(計算)

. 零日漏洞:它是什麼,以及它如何工作

. 常見弱點枚舉

. 常見漏洞和披露

. CVE列表首頁

. CVE和CWE有什麼區別?

. 利用CVE-2012-1823的Metasploit

資料來源: Wentz Wu QOTD-20201124